ランサムウェアの手口をご存じでしょうか?

ランサムウェア攻撃とは、情報を暗号化し盗み出すサイバー攻撃です。

多額の身代金、復旧費用といった金銭被害、社会的信用の失墜などの企業活動に重大な影響を与えます。

この記事ではランサムウェア攻撃の手口から対策、感染時の対処方法を解説します。

ランサムウェア攻撃の現状

ランサムウェアとはシステムやサーバの情報を暗号化し使用不能にしたうえで、暗号の解読と引き換えに身代金を要求するサイバー攻撃です。

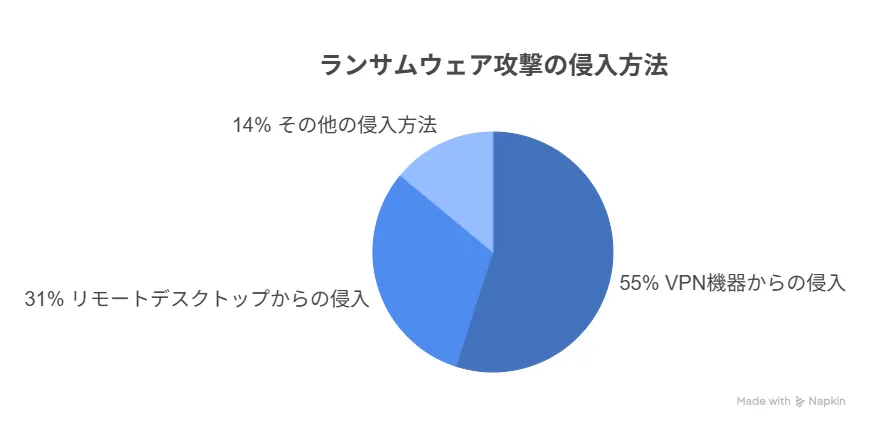

警察庁が発表した「令和6年におけるサイバー空間をめぐる脅威の情勢等について」によると、ランサムウェア被害にあった企業・団体等へのアンケート調査の回答結果において、以下の結果となりました。

・VPN機器からの侵入:55%

・リモートデスクトップからの侵入:31%

「VPN機器」と「リモートデスクトップ」からの侵入が86%の高い割合となっています。

参考:警察庁「令和6年におけるサイバー空間をめぐる脅威の情勢等について」 P46

また、被害は企業の規模を問わず発生しており、大企業だけでなく、対策が手薄になりがちな中小企業も例外ではありません。

この現状から、ランサムウェア攻撃はあらゆる企業にとって、事業継続を脅かす深刻なリスクであると言えるでしょう。

巧妙化するランサムウェアの攻撃シナリオとは

ランサムウェア攻撃は単にマルウェアを送りつけるだけの単純なものではなくなっています。

主な手口は以下の通りです。

【手口①:初期侵入】VPN・RDPの脆弱性を狙った侵入

ランサムウェア攻撃における初期侵入の最も一般的な手口は、VPN機器やリモートデスクトップ(RDP)の脆弱性を悪用するものです。

これらは外部から社内ネットワークへ接続するための重要な経路ですが、同時に攻撃者にとっても格好の侵入口となります。

攻撃者は、インターネット上に公開されているVPN機器やサーバーを探索し、既知の脆弱性を持つ機器を探し出します。

例えば、メーカーから提供されているセキュリティパッチが適用されていなかったり、ファームウェアが古いまま放置されていたりするケースです。

また、推測されやすい単純なIDとパスワードを使っていたり、初期設定のまま運用していたりといった設定不備も侵入を許す大きな原因となります。

これらの脆弱性や設定ミスを突かれることで、攻撃者は正規の通信を装って社内ネットワークへの侵入経路を確保するのです。

【手口②:初期侵入】巧妙化するフィッシングと認証情報窃取

VPNと並行して従業員を直接狙うフィッシングメールも依然として主要な侵入経路です。

近年のフィッシングメールは単に不正な添付ファイルを開かせるだけでなく、正規のサービスを装った偽のログインページへ誘導し、IDやパスワードといった認証情報を窃取する手口が主流となっています。

また、生成AIによる翻訳機能の向上もフィッシングメールの脅威を向上させる要因です。

以前のように不自然な日本語はなくなり、より自然で違和感のない文体のフィッシングメールが増えています。

さらに、多要素認証(MFA)を導入しているからといって安心はできません。

多要素認証疲労攻撃と呼ばれる手口では、攻撃者が盗んだIDとパスワードで執拗にログインを試行しターゲットに大量の認証通知を送り、誤って承認してしまうことを狙います。

そのため、不審なログイン試行を検知し、自動的にブロックするような技術的な対策の重要性が増しています。

【手口③:内部活動】被害を拡大させる横展開(ラテラルムーブメント)

攻撃者がネットワークへの侵入に成功した後、すぐにデータを暗号化するケースは多くありません。

多くの場合、攻撃者は時間をかけてネットワーク内をラテラルムーブメント(水平移動)し、内部情報の収集と高い権限の奪取を試みます。

この段階で攻撃者の活動を検知できなければ、被害は特定の端末だけでなく、組織全体に及ぶリスクが高まります。

【手口④:最終目的】データの暗号化と「脅迫」の実行

十分な情報を収集し管理者権限を奪取した攻撃者は、攻撃の最終段階です。

まず、ファイルサーバーや業務システムのデータを一斉に暗号化し、利用不可能な状態に陥れ「データを復元するためには身代金を支払え」と脅迫するのです。

また、近年の攻撃はそれだけでは終わらず以下のような攻撃が続きます。

- 暗号化前に機密情報を盗み出した情報をもとに「身代金を支払わなければ、盗んだ情報を流出させる」という、二重脅迫

- 更に盗み出した情報の企業や顧客への直接連絡し、身代金を払わせるプレッシャーをかける三重脅迫

- 身代金を支払わなかった場合にDDoS攻撃でサーバをダウンさせる四重脅迫

このように、事業停止と情報漏えい、信用の失墜といった複数の被害をちらつかせ、企業に支払いを決断させるための圧力を高めてくるのが現代のランサムウェア攻撃です。

ランサムウェアの対策

サイバー攻撃の急激な進化、日々発見される脆弱性により、単独の防御策でランサムウェアを防ぐことは不可能に近いのが現実です。

攻撃の各段階に応じた多層的な防御策を講じることが不可欠といえます。

具体的な防御策は以下の通りです。

【防御策①】初期侵入の防御:アタックサーフェス管理と脆弱性対策の徹底

サイバー攻撃に対し、初期侵入経路の防御は重要な対策の一つです。

自社が外部に公開しているIT資産、すなわち「アタックサーフェス(攻撃対象領域)」を正確に把握し、管理することが求められます。

VPN機器、Webサーバー、スイッチ、ファイアウォール、クラウドサービスなど、インターネットからアクセス可能なすべてのポイントがアタックサーフェスに含まれます。

まずこれらのIT資産を網羅的にリストアップし不要なポートが開いていないか、設定に不備がないかを確認が必要です。

その上で、定期的な脆弱性診断を実施し、新たな脆弱性が発見された場合は速やかにセキュリティパッチを適用することが必要不可欠です。

これは、自社の弱点を自主的に探し出し潰していくという積極的な防御思想になります。

【防御策②】侵入後の活動を検知:EDR/MDR/NDR/XDRによる端末・ネットワーク監視

次に、万が一攻撃者に初期侵入を許してしまった場合に備え、侵入後の不審な活動を早期に検知し、対応する仕組みが不可欠です。

そこで重要になる主なソリューションは以下の通りです。

| ソリューション | 説明 |

| EDR(Endpoint Detection and Response) | 機器内でのマルウェア感染や不正な挙動を検知・対応 |

| MDR(Managed Detection and Response) | 専門家が24時間体制でツールを運用・監視し、脅威分析や対処を行う専門サービス |

| NDR(Network Detection & Response) | ネットワーク上での不審な通信や攻撃者の横展開(侵入拡大)を検知 |

| XDR(Extended Detection and Response) | 各領域の情報を相関分析し、攻撃の全体像を可視化する技術プラットフォーム |

これらのソリューションは競合するものではなく、それぞれが異なる領域を守る補完関係にあります。

EDR/NDRが検知した脅威を、XDRが統合プラットフォームとして分析し、MDRが専門家として24時間体制でその運用を代行します。

自社の状況に合わせて、これらの多層的な「侵入後対策」を検討することが重要です。

【防御策③】被害の拡大を阻止する:権限の最小化とネットワークセグメンテーション

侵入された後の被害を最小限に食い止めるためには、攻撃者が自由に活動できない環境をあらかじめ作っておくことが重要になります。

そのための具体的な方法が「権限の最小化」と「ネットワークセグメンテーション」です。

「権限の最小化」とは、すべてのユーザーやシステムに対しその業務に必要最小限のアクセス権限しか与えないという原則です。

万が一アカウントが乗っ取られたとしても、攻撃者がアクセスできる範囲が限定され、管理者権限の奪取や重要データへの到達を困難にします。

「ネットワークセグメンテーション」は、社内ネットワークを部署やサーバーの役割ごとに小さな区画(セグメント)に分割する手法です。

あるセグメントがランサムウェアに感染しても、他のセグメントへの感染拡大を物理的に防ぎ、被害を限定的なものに留めることができます。

これらの方策により、侵入できる範囲と対象を極小化することが可能になります。

ランサムウェアに感染してしまったら

どれだけ万全な対策を講じていても、ランサムウェアに感染するリスクをゼロにすることは困難です。

そのため、実際に感染してしまった場合の対応手順をあらかじめ定め、関係者間で共有しておくことが重要になります。

冷静かつ迅速に初動対応を行うことが、被害の拡大を防ぐポイントです。

被害を拡大させないための初動対応

ランサムウェアへの感染が疑われる事態が発生した場合、被害を最小限に抑えるために、以下を迅速に実行することが推奨されます。

感染端末のネットワークからの隔離

感染が疑われるPCやサーバを、直ちにネットワークから隔離します。

LANケーブルを抜く、Wi-Fiを切るなどしてネットワークから切り離し、他の機器への感染拡大防止が重要です。

ただし、初動の機器を物理的に切り離す方法はネットワーク情報が消失するため、被害状況の追跡調査が行えなくなるおそれがあります。

感染の疑われる機器を論理的にネットワークから切り離す製品もあるため、導入している製品をよく確認することが必要です。

関係各所への報告

定められた報告ルートに従い、直ちに上長、情報システム部門、経営層へ事実を報告します。

曖昧な情報でも、まずは一報を入れることが重要です。

被害範囲の特定

隔離・報告と並行し他に同様の症状が出ている端末がないか、どのサーバのデータが暗号化されているかなど、被害の範囲を慎重に調査します。

外部専門機関への連絡

自社だけで解決しようとせず、速やかに契約しているセキュリティベンダーや、JPCERT/CC、IPA(情報処理推進機構)、管轄の警察署のサイバー犯罪相談窓口といった専門機関に連絡し、支援を要請します。

バックアップからの復旧可能性の確認

健全性が確認されているバックアップデータから、システムやデータを復旧できるかを確認・検討します。

実は初動対応の成否はインシデント発生時に決まるのではなく、事前にどれだけ具体的な対応計画を準備し、訓練できていたかで決まるのです。

身代金は支払うべきか?

攻撃者から身代金の支払いを要求された際、多くの企業が選択を迫られます。

しかし、警察をはじめ、世界の主要な公的機関やセキュリティ専門機関は「身代金は支払うべきではない」という統一見解を示しています。

- 身代金を支払ってもデータが復旧される保証がない

- 支払われた身代金は攻撃者の新たな活動資金となり、さらなるサイバー犯罪を生み出す原因となる

- 一度支払いに応じた企業は「支払う企業」と認知され、再び攻撃の標的となるリスクが高まる

身代金の支払いは、短期的にも長期的にも企業の利益にならず、社会全体に悪影響を及ぼす行為であることを理解する必要があるのです。

まとめ

ランサムウェアは金銭的損失、長期的な社会的信用の失墜といった企業活動を継続できなくなるおそれのあるサイバー攻撃です。

VPNの脆弱性を突く「初期侵入」から、ネットワーク内部で活動を広げる「ラテラルムーブメント」、そしてデータを人質に取る「二重脅迫」に至るまで、攻撃者のシナリオは極めて計画的になります。

これらの脅威から企業を守るためには、単一のセキュリティ製品に頼るのではなく、攻撃の各段階に対応した「多層的な防御」が不可欠です。

私たち防御側が攻撃者の視点を持ち、彼らがどこを狙い、どのように行動するかを理解することで効果的な防御策を立案・実行することが重要といえるでしょう。

コメント