ランサムウェアによる被害をご存じでしょうか?

ランサムウェアは金銭的被害だけでなく、機密情報の漏えい・企業の信用失墜といった企業活動ができなくなるほどの被害を与える危険な攻撃です。

この記事ではランサムウェアの概要から起こりうる被害、対策方法、復旧の方法までを解説します。

ランサムウェアとは

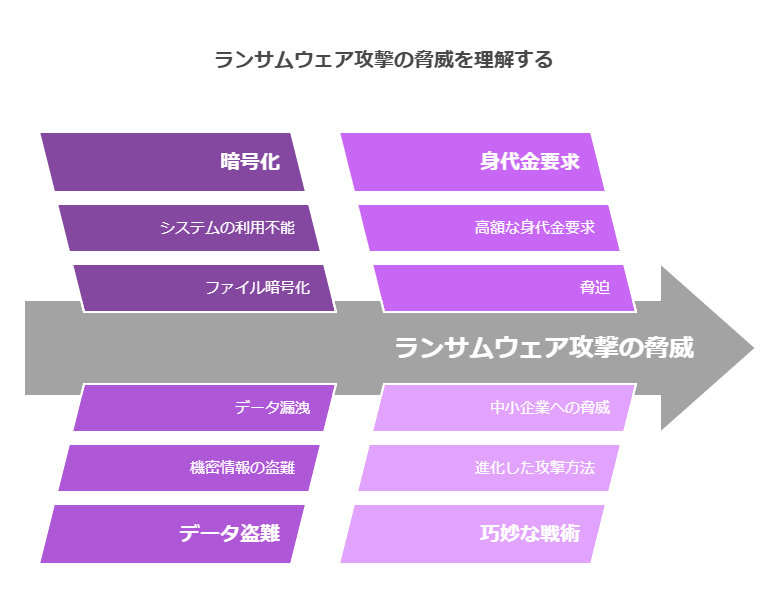

ランサムウェアとはコンピュータやシステムに感染し、金銭的な被害や業務停止など、非常に深刻な影響をもたらすコンピュータウイルスの一つです。

感染によりファイルやデータの暗号化によりシステムを利用不能にしたり、機密情報の盗み出したりします。

その後、暗号化したデータの復元や盗難した機密情報の返却を条件に高額な身代金を要求します。

近年では手口が巧妙化し、中小企業にとっても大きな脅威です。独立行政法人 情報処理推進機構(IPA)による情報セキュリティ10大脅威 2025ではランサムウェア攻撃が最も脅威であると報告されています。

ランサムウェアは、現代社会において最も注意すべきサイバー攻撃の一つと言えるでしょう。

RaaSの出現

最近では、「RaaS(Ransomware as a Service)」と呼ばれるランサムウェア攻撃をサービスとして提供するビジネスモデルが登場しています。

これは、専門知識がない人でも、比較的簡単にランサムウェア攻撃を行えるようにするもので、攻撃者はRaaSプラットフォームを利用してランサムウェアを作成・配布します。

ランサムウェアによる攻撃が成功した場合に、プラットフォーム提供者と利益を分け合う仕組みです。

また、「アクセスブローカー」と呼ばれる侵入を専門に取り扱う攻撃者により、企業ネットワークに侵入される危険度が増しています。

これらにより、ランサムウェア攻撃のハードルが下がり、攻撃の件数が世界的に増加しています。

特別な技術を持たない攻撃者でも、簡単に企業を狙える時代になったといえるでしょう。

ノーウェアランサムの出現

近年はランサムウェアの亜種として「ノーウェアランサム」と呼ばれる新しいタイプのランサムウェアも出現しています。

これは、従来のランサムウェアのようにデータを暗号化するのではなく、単にデータを盗み出すものです。暗号化を行わないためシステムが停止するなどの目に見える被害が発生しにくく、企業側が攻撃に気づきにくいという点が特徴です。

データを盗んだ後、「この情報を公開されたくなければ身代金を支払え」と脅迫してきます。中には脅迫すら行わず、盗んだ情報を静かに売買するケースもあります。

システムが停止していなくても、安心せず常に警戒することが重要です。

ランサムウェアの攻撃手口については以下のリンクをご参照ください。

ランサムウェア攻撃の手口とは?現状から対策、感染の対処法を解説

ランサムウェアによる被害

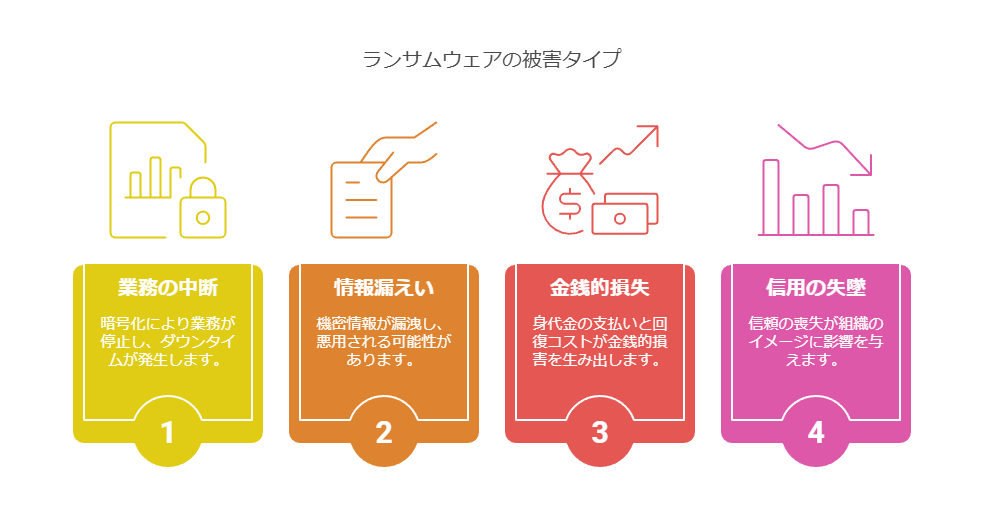

ランサムウェアの被害は、単にデータが使えなくなるだけではありません。

ランサムウェアによる主な被害は以下の通りです。

暗号化による業務の停止

ランサムウェアにより保存されているファイルが暗号化され利用できなくなります。

基幹システムや業務データが利用できなくなれば、企業のあらゆる業務が停止するおそれがあります。

業務停止により納期遅延などによる取引先への影響も避けられません。

復旧までに数週間から数ヶ月かかるケースもあり、事業継続に深刻なダメージとなるでしょう。

情報漏えい

多くのランサムウェア攻撃では、データを暗号化する前に機密情報を外部に盗み出します。

顧客の個人情報や、取引先の情報、製品の設計情報といった企業の内部情報が盗まれ、身代金を要求されるのです。

これらの情報がインターネット上に公開されたり、ダークネットで売買されたりすれば、被害はさらに拡大します。

個人情報の二次流出などにより、顧客や取引先からの損害賠償請求に発展する可能性もあります。

情報漏えいの被害者であるにもかかわらず、加害者にもなるおそれがあるのです。

金銭的被害

ランサムウェアの攻撃者は、データの復号や盗んだ情報の非公開と引き換えに、高額な身代金を要求してきます。

しかし、身代金を支払ったとしてもデータが元通りになる保証はなく、むしろ、支払いに応じることで、さらなる攻撃のターゲットになるリスクもあるのです。

金銭被害は身代金だけにとどまらず、システムの復旧費用、専門家への調査依頼費用、損害賠償費用、業務停止による逸失利益など、多額の金銭的損失が発生します。

また、近年はデータの復号による身代金脅迫の後、盗んだ機密情報の漏えいによる脅迫といった二重脅迫といったケースもあります。

ランサムウェアによる金銭被害は企業にとっての大きな脅威であり、企業活動の大きなリスクといえるでしょう。

信用の失墜

ランサムウェア被害に遭い、業務停止や情報漏えいといった事態が発生すれば、企業の社会的信用は大きく損なわれます。

「セキュリティ対策が甘い会社」という評価になり顧客や取引先が離れたり、株価の下落や採用活動の悪影響なども考えられます。

一度失った信用を取り戻すには長い時間と多大な労力が必要です。

特に個人情報の漏えいによる信用の失墜は、長期的に見て事業継続に深刻な影響を及ぼす大きなリスクといえるでしょう。

ランサムウェアの感染経路

ランサムウェアの感染経路は多岐にわたります。

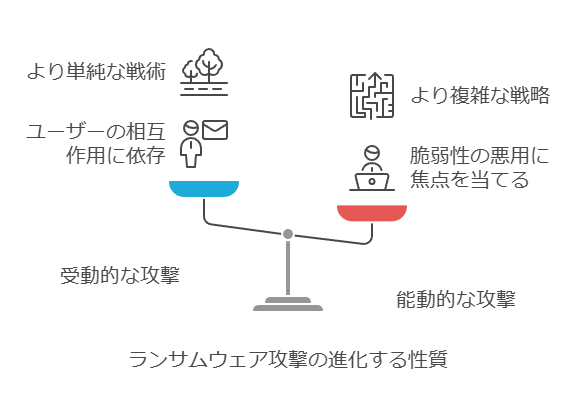

以前は、メールの添付ファイルを開かせたり、不正なWebサイトへ誘導したりする受動的な攻撃が主流でした。

しかし近年では、OSやソフトウェアの脆弱性を悪用し、ネットワークに直接侵入する能動的な攻撃が増えています。

主な感染経路は以下の通りです。

不正アクセス

不正アクセスは、ランサムウェア感染の主要な経路の一つです。

攻撃者は、社員のIDやパスワードを何らかの方法で入手したり、VPN機器やリモートデスクトップなどの外部接続点の脆弱性を悪用したりして、企業のネットワークに侵入します。

侵入に成功した攻撃者は、ネットワーク内部で権限を拡大し、最終的にランサムウェアを展開して広範囲に被害を及ぼします。

特に、推測されやすいパスワードの使用や、多要素認証を設定していないアカウントは狙われやすい傾向にあり、十分な対策が必要です。

フィッシングメール

フィッシングメールは、現在でも多くの被害を引き起こす感染経路です。

攻撃者は、取引先や公的機関などを装った巧妙なメールを送りつけ、メールの本文に記載されたURLをクリックさせたり、添付ファイルを開かせたりすることで、ランサムウェアに感染させます。

件名や本文が巧妙化しており、一見しただけでは偽物と見抜くのが難しいケースも増えています。

日頃から不審なメールに注意することが重要です。

サプライチェーン攻撃

サプライチェーン攻撃は、ターゲット企業に直接侵入するのではなく、セキュリティ対策が比較的弱い取引先や関連会社、利用しているソフトウェア開発会社などを経由して侵入する手口です。

例えば、取引先が使用しているシステムに侵入し、そこを踏み台にしてターゲット企業のネットワークにアクセスしたり、ソフトウェアのアップデートファイルにマルウェアを仕込んだりします。

自社のセキュリティ対策が強固であっても、セキュリティレベルが低い取引先のこから攻撃を受けるリスクがあるため、サプライチェーン全体での対策が求められます。

ランサムウェアの被害事例

ランサムウェアによる被害は国内外で後を絶ちません。

ここではランサムウェアによる被害事例を紹介します。

自動車部品メーカへのランサムウェア攻撃の事例

ある大手自動車部品メーカーでは、関連企業である部品製造メーカーがランサムウェア攻撃を受けた影響で、重要部品が調達できない事態が発生しました。

これにより、国内の全工場の稼働が一時停止となり甚大な経済損失を被ったのです。

この事例は、サプライチェーン攻撃の典型例であり、自社だけでなく取引先のセキュリティ対策の重要性を示すものといえるでしょう。

病院へのランサムウェア攻撃の事例

ある地域の基幹病院がランサムウェアの攻撃を受け、電子カルテシステムが使用不能になりました。

これにより、新規患者の受け入れができなくなり通常診療にも大きな支障が出ました。紙のカルテによる代替運用を余儀なくされ、診療効率は大幅に低下する事態に追い込まれたのです。

医療機関におけるランサムウェア被害は、患者の命に関わる事態にも発展しかねない、極めて深刻な問題といえるでしょう。

出版会社へのランサムウェア攻撃の事例

ある大手出版会社では、サーバーがランサムウェアに感染し、顧客情報や取引先情報を含む大量のデータが暗号化され、外部へ盗難されました。

暗号化によるシステム停止により、いくつかのサービスが終了を余儀なくされ事業活動に多大な影響が出ました。

データの暗号化だけでなく、情報漏洩が伴うことで、被害はより深刻化し、長期的な影響を及ぼす事例といえるでしょう。

ランサムウェアへの対策

ランサムウェアの被害を防ぐためには、日頃からの対策が不可欠です。

主な対策は以下の通りです。

速やかなパッチの適用

ソフトウェアには、セキュリティ上の欠陥である「脆弱性」が見つかることがあります。攻撃者はこの脆弱性を悪用してシステムに侵入し、ランサムウェアに感染させるのです。

パッチをできるだけ早く適用することが、ランサムウェア対策の最も基本的な、そして重要な対策の一つです。

パッチ適用によりサービスが一時停止する場合もありますが、サービスの一時停止とランサムウェアの感染は引き換えにはできません。

通信機器やOS、利用しているソフトウェアは、常に最新の状態に保つように心がけましょう。

多層的な防御

ランサムウェアの脅威に対し、一つの対策だけで全ての攻撃を防ぐことは困難です。

複数の防御策を組み合わせる「多層防御」が重要になります。

例えば以下のような対策です。

- ファイアウォールを設置し不正な通信をブロック

- WAFにより、Webアプリケーションのぜい弱性を狙ったサイバー攻撃からWebサイトを保護

- ホワイトリストにより、許可した相手のみ通信を許可

- 各パソコンやサーバーには最新のウイルス対策ソフトを導入

- EDRにより侵入後の不審な挙動を検知・対応

- IDS/IPSによりネットワーク全体の通信を監視して異常を検知

感染を完全に防御する製品はありません。自社に必要な防御策を組み合わせて強固な防御体制を築くことが重要です。

ゼロトラストへの対応

従来のセキュリティ対策は、「社内ネットワークは安全、社外は危険」という境界型の考え方が主流でした。

しかし、テレワークの普及やクラウドサービスの利用拡大により、社内外の境界は曖昧になっています。

そこで注目されているのが「ゼロトラスト」という考え方です。

これは、「あらゆる通信やアクセスを信頼しない」ことを前提とし、アクセスするたびにユーザーやデバイスの正当性を厳格に検証するアプローチです。

多要素認証の導入や、アクセス権限の最小化などを徹底することで、万が一ネットワーク内に侵入されたとしても、被害を最小限に食い止める効果が期待できます。

ネットワークの監視

ランサムウェア攻撃者は、データを暗号化する前にデータを外部に送信して盗み出します。

この「データの持ち出し」の兆候を捉えることができれば、被害を未然に防いだり、最小限に抑えたりできる可能性があるのです。

ネットワーク全体の通信状況を常に監視し、通常では考えられないような大量のデータ送信や、不審な宛先への通信が発生していないかをチェックするNDRといった仕組みを導入することが有効です。

異常を検知した際に、迅速に管理者に通知し、対応できる体制を整えておくことも重要です。

ランサムウェアからの復旧方法

万全の対策を講じていても、ランサムウェアの被害に遭ってしまう可能性はゼロではありません。

万全の対策を講じても被害に遭う可能性があるからこそ、バックアップなどの復旧準備が重要になります。

主な復旧方法は以下の通りです。

多層なバックアップの取得

ランサムウェア被害からの復旧において、バックアップは最後の砦となります。重要なデータは必ず定期的にバックアップを取得しましょう。

その際、バックアップデータを1箇所だけでなく、複数の場所に保管することが重要です。

「3-2-1ルール」と呼ばれる、3つのコピーを、2種類の異なる媒体に、そのうち1つはオフラインまたは遠隔地に保管する方法が推奨されています。

これは、ランサムウェアはネットワーク上のバックアップデータまで暗号化したり、削除したりするケースがあるためです。

そのため、社内サーバーだけでなく、クラウドストレージ、ネットワークから切り離された外付けHDDやテープ媒体など、複数の場所に分散して保管することが重要です。

システムの初期化

ランサムウェアに感染したパソコンやサーバーは、ウイルスを完全に駆除することが困難な場合があります。

一見駆除できたように見えても、ファームウェアなどの見えないところにウイルスが潜んでいて、再発したり、他の機器に感染を広げたりするリスクがあります。

そのため、感染した機器は利用せずに新しい機器を導入しデータのみバックアップから復元する方法が最も安全で確実です。

どこまで感染が広がっているか不明な場合も多いため、影響範囲を特定した上で、関連するシステム全体の再構築を検討する必要があります。

データ復旧サービスの利用

バックアップがない、またはバックアップデータも被害に遭ってしまった場合、専門のデータ復旧サービス業者に相談するという選択肢があります。

ただし、完全に復旧できる保証はありません。費用も高額になる可能性がありますが、重要なデータを取り戻せる可能性があるため、最後の手段として相談してみる価値はあるでしょう。

まとめ

ランサムウェアによる被害はどれも甚大な影響を及ぼします。

場合によっては、企業活動ができなくなる恐れのある大きなリスクです。

自社にとって適切な防御法を組み合わせ、ランサムウェアに侵入させない環境を作り上げましょう。

コメント